Złodziej ukradł kępę sasanki otwartej z Biebrzańskiego Parku Narodowego

30 kwietnia 2021, 11:32Biebrzański Park Narodowy (BbPN) poinformował o wykopaniu najbardziej okazałej i efektownej kępy sasanki otwartej rosnącej przy Carskiej Drodze. Okazuje się, że nie jest to, niestety, odosobniony przypadek, bo wiosną w Basenie Dolnym (Basenie Południowym) wykopano jeszcze co najmniej 3 inne rozety tej rośliny.

Po raz pierwszy stworzono molekułę, która na żądanie otwiera barierę krew-mózg

18 marca 2022, 12:13Nasz mózg składa się z miliardów neuronów, które muszą być chronione przed wpływem niekorzystnych czynników zewnętrznych. Rolę tej ochrony spełnia bariera krew-mózg. Ta mierząca 650 km wyspecjalizowana bariera między naczyniami krwionośnymi a mózgiem decyduje, jakie substancje mogą do mózgu przeniknąć. Bardzo dobrze spełnia swoją rolę, ale z punktu widzenia chorób neurologicznych jest najgorszym wrogiem współczesnej medycyny

Metro w Kijowie i jego niezwykła historia

4 marca 2022, 07:35Po napaści Rosji na Ukrainę zobaczyliśmy zdjęcia ludzi chroniących się na stacjach kijowskiego metra. Ukrywają się tam tysiące osób, głównie kobiet i dzieci. Metro idealnie nadaje się do tego celu, bo część stacji znajduje się naprawdę głęboko. Na przykład Szulawśka ma głębokość 92 metrów, a Politechnika – 55 m. Zaś położona na linii Swjatoszynśko-Browarśkiej stacja Arsenalna (105 m poniżej poziomu terenu) jest najgłębiej położoną stacją metra na świecie.

Pecet obchodzi 30. urodziny

12 sierpnia 2011, 10:44Przed 30 laty, 12 sierpnia 1981 roku IBM zaprezentował pierwszego peceta. Na rynku były dostępne już wówczas inne komputery skierowane do osób indywidualnych, ale to otwarta modułowa architektura PC miała z czasem wygrać walkę o serca klientów.

Pod lodem Grenlandii może płynąć 1000-kilometrowa rzeka

18 listopada 2020, 10:04Modele komputerowe sugerują, że głęboko pod powierzchnią Grenlandii na długości całej podlodowej doliny może płynąć rzeka, która do oceanu uchodzi we Fjordzie Petermanna na północnym wybrzeżu wyspy. Rzeka zasilana jest przez lód topniejący we wnętrzu Grenlandii.

W ocieplającym się świecie obecna skala siły huraganów może nie wystarczyć

6 lutego 2024, 16:00Przed 55 laty inżynier Herbert Saffir i dyrektor amerykańskiego National Hurricane Center Bob Simpson opracowali 5-stopniową skalę klasyfikacji huraganów, która od tamtej pory służy do szacowania potencjalnych szkód, jakie huragan może wyrządzić, gdy wejdzie na ląd. Teraz, w obliczu rosnącej temperatury oceanów, która powoduje powstawanie coraz silniejszych huraganów, pojawiło się pytanie, czy 5-stopniowa otwarta skala wystarczająco dobrze oddaje ryzyko.

Jak wybrać najlepsze konto bankowe?

8 maja 2023, 22:06Konto bankowe to podstawa, jeśli chcemy zarządzać sprawnie naszymi finansami. Bez niego nie możemy odebrać wynagrodzenia, płacić rachunków czy dokonywać zakupów online. Dlatego tak ważne jest, aby wybrać konto, które spełni wszystkie nasze wymagania. Po przeczytaniu tego artykułu dowiesz się, na co warto zwrócić uwagę, gdy szukasz idealnego konta bankowego.

Tańczyć do utraty mocy

3 października 2007, 09:31Pasjonaci z Holandii, m.in. z Politechniki w Delft, pracują nad projektem ekologicznej dyskoteki, która ma zostać otwarta już w przyszłym roku w Rotterdamie. Światła będą się palić, dopóki ludzie będą tańczyć czy w jakikolwiek inny sposób się poruszać, a ich pot zostanie wykorzystany do spłukiwania toalet. Prototyp podłogi-generatora prądu został już przetestowany podczas kilku imprez masowych.

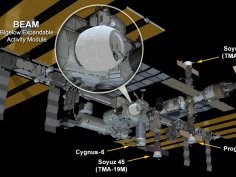

BEAM w pełni rozwinięty

30 maja 2016, 11:02Pomimo początkowych kłopotów w końcu udało się w pełni rozwinąć rozkładalny moduł mieszkalny BEAM (Bigelow Expandable Activity Module) i ustabilizować w nim ciśnienie. Tym razem rozwijanie modułu trwało zaledwie 10 minut

Poważny błąd w OpenSSL

5 marca 2010, 19:14Eksperci odkryli niezwykle groźną dziurę w OpenSSL - najpopularniejszym pakiecie kryptograficznym. Problem jest o tyle poważny, że opensource'owy pakiet jest wykorzystywany przez olbrzymią liczbę oprogramowania i wiele systemów operacyjnych. Otwarta implementacja SSL jest używana do tworzenia kluczy kryptograficznych, zarządzania certyfikatami, obliczania funkcji skrótu czy szyfrowania danych.

« poprzednia strona następna strona » 1 2 3 4 5 6 7 …